Avast şirkətinin mütəxəssisləri Clipsa adlı qəribə malware aşkar ediblər. Belə ki, bu malware kriptovalyuta oğurlamaq, istifadəçilərin buferlərindəki elektron portmanatlarının ünvanlarını dəyişmək və yoluxmuş kompüterlərə maynerlər qoşmaq ilə yanaşı həmçinin WordPress saytlarına brute force hücumlar da edir. Bu barədə Xakep.ru saytı xəbər verib. Bu malware ilə yoluxmuş əsas mənbələr isə mediaplayerlərin kodek paketləri olublar. Onlar isə istifadəçilər tərəfindən fərdi şəkildə internetdən yüklənirlər. Mütəxəssislərin məlumatlarına əsasən Clipsa artıq 1 ildir ki, aktiv şəkildədir. Mütəxəssisləri ən çox təəccübləndirən isə WordPress saytlara yönəlik funksionallıq olub.

Məsələ burasındadır ki, bu Windows malware çox nadir hallarda bu cür davranış sərgiləyir. Adətən bu cür hücumlar yoluxmuş serverlərdən olan botnetlər və ya IoT cihazlardan reallaşdırılır. Mütəxəssislər qeyd ediblər ki, Clipsa böyük ehtmal ilə yoluxmuş WordPress saytlarından ikinci dərəcəli idarəetmə serverləri kimi istifadə edir. Həmin serverlər isə sonradan oğurlanmış məlumatların yüklənməsi ilə saxlanmasında və maynerlərin yüklənməsi üçün nəzərdə tutulmuş linklərin yerləşdirilməsində istifadə olunurlar. WordPress saytlarına olmuş hücumlara baxmayaraq Clipsa öz əsas diqqətini kriptovalyutalara yönəldir.

Bu malware hansısa kompüteri yoluxdurandan sonra o, kompüterdə kripvalyuta portmanatına aid olan wallet.dat fayllarının olub-olmaması üçün kompüteri skan edir. Əgər həmin fayllar tapılırsa malware onları oğurlayaraq uzaqda yerləşən serverə göndərir. Bundan əlavə olaraq Clipsa həmçinin BIP-39 formatında olan sətrlərə sahib TXT faylları da axtarır. Əgər bu fayllar tapılırsa, mətnlər digər fayllarda saxlanılır və hackerlərin serverlərinə göndərilir. Daha sonradan isə hackerlər həmin fayllardan istifadə edərək oğurlanmış wallet.dat fayllarının hack olunmasında istifadə edirlər. Bundan əlavə olaraq Clipsa yoluxmuş əməliyyat sisteminin mübadilə buferi üzərində idarəetməni ələ keçirdir və istifadəçinin nə zaman Bitcoin ilə Ethereum ünvanına bənzər mətni kopyalayıb və ya kəsdiyini təyin edir.

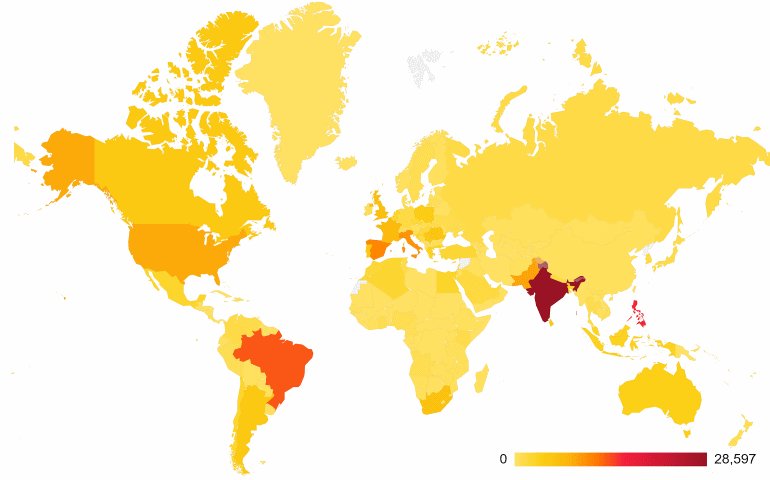

Bu cür ünvanları isə Clipsa öz operatorların ünvanlarına dəyişir və istifadəçi tərəfindən ediləcək istənilən ödənişi ələ keçirtməyə ümid edir. Bəzi hallarda bu malware Monero kriptovalyutasının əldə olunması üçün yoluxmuş hostlarda XMRig adlı mayneri işə salır. Məlumata əsasən 1 avqust tarixindən başlayaraq Avast şirkətinin antivirus məhsulları 253.000 dəfə Clipsa yoluxmasının qarşısını alıblar. Hadisələrin böyük bir hissəsi isə Hindistan, Banqladeş, Filippin, Braziliya, Pakistan, İspaniya və İtaliya kimi dövlətlərdə müşahidə olunub.

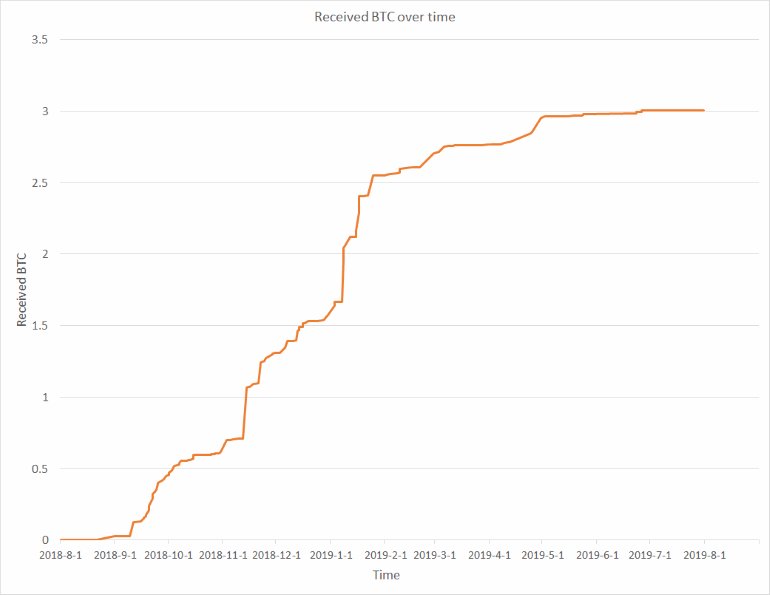

Mütəxəssislər daha əvvəllər Clipsa tərəfindən istifadə olunmuş 9412 ədəd bitcoin ünvanını analiz ediblər. Məlum olub ki, hackerlər bu üsul ilə artıq 3 bitcoin əldə ediblər. Həmin 3 bitcoin isə analiz olunmuş 9412 bitcoin ünvanından 117-nə köçürülüb. Başqa sözlə desək, bu malware operatorlarının illik gəlirləri minimum 35.000$ təşkil edir. Onlar bu vəsaiti sadəcə olaraq yoluxmuş kompüterlərin buferlərindəki ünvanları dəyişməklə əldə edirlər. Ən pisi isə odur ki, bu statistika wallet.dat fayllarının hack olunması sayəsində istifadəçilərdən oğurlanmış və Monero kriptovalyutasının yığılması vasitəsilə əldə olunmuş vəsaitlərin miqdarını nəzərə almır.